Trong suốt 9 năm qua Mozilla đã áp dụng cơ chế mã hóa không đủ mạnh cho tính năng "Master Password". Đồng nghĩa với việc hệ thống mật khẩu Firefox Master bảo mật rất kém trong suốt 9 năm qua.

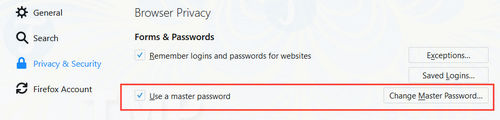

Cả Firefox và Thunderbird cho phép người dùng thiết lập "Master password" (mật khẩu duy nhất) thông qua bảng điều khiển cài đặt của họ. Mật khẩu này đóng vai trò là khóa mã hóa, được sử dụng để mã hóa từng chuỗi mật khẩu mà người dùng lưu trong trình duyệt hoặc ứng dụng email của mình.

Tuy nhiên mới đây các chuyên gia phát hiện ra rằng hệ thống mật khẩu Firefox Master bảo mật rất kém trong suốt 9 năm qua, các điểm trình duyệt lưu trữ các mật khẩu cục bộ bằng văn bản rõ ràng, tạo cơ hội cho các phần mềm độc hại và kẻ tấn công có thể truy cập máy tính nạn nhân và đánh cắp thông tin.

Hệ thống mật khẩu Firefox Master bảo mật rất kém trong suốt 9 năm qua

Tuy nhiên Wladimir Palant, tác giả của tiện ích mở rộng AdBlock Plus nói rằng lược đồ mã hoá được sử dụng bởi tính năng master password khá yếu và có thể dễ dàng bị tấn công theo hình thức tấn công Brute Force attack.

Mã hóa Master password sử dụng số vòng lặp SHA1 thấp.

Palant chia sẻ: "Tôi tìm kiếm mã nguồn và phát hiện ra rằng hàm sftkdb_passwordToKey() để chuyển đổi mật khẩu [website] thành khóa mã hóa bằng cách sử dụng hàm băm SHA-1 cho một chuỗi gồm salt ngẫu nhiên mà một master password thực".

"Bất cứ ai từng thiết kế hàm đăng nhập trên trang web sẽ nhìn thấy flag màu đỏ ở đó".

Flag mà Palant đề cập đến là hàm SHA-1 có số vòng lặp là 1, tức là nó chỉ được áp dụng 1 lần, trong khi các thông lệ của ngành công nghiệp coi 10.000 là một giá trị tối thiểu cho giá trị này, còn các ứng dụng như LastPass sử dụng các giá trị là 100.000.

Số vòng lặp thấp làm cho kẻ tấn công có thể dễ dàng thực hiện tấn công master password theo hình thức tấn công Brute Force attack, sau đó giải mã các mật khẩu mã hóa được lưu trữ trong cơ sở dữ liệu Firefox hoặc Thunderbird.

Palant chỉ ra các cải tiến gần đây trong ngành công nghệ thẻ GPU, cho phép kẻ tấn công có thể dễ dàng đánh cắp master password trong vòng chưa đầy 1 phút.

Lần đầu tiên vấn đề được báo cáo cách đây 9 năm

Palant không phải là người đâu tiên phát hiện vấn đề. Justin Dolske đã từng báo cáo vấn đề này cách đây 9 năm, ngay sau khi tính năng master password được phát hành.

Dolske cũng chỉ ra số vòng lặp thấp là nguyên nhân chính gây ra vấn đề trên master password. Mặc dù vấn đề đã được báo cáo cho Mozilla cách đây 9 năm nhưng phía công ty chưa có bất kỳ động thái nào trong nhiều năm qua.

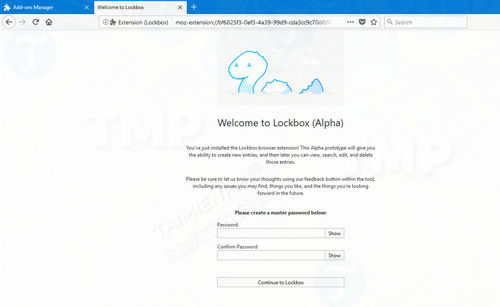

Cho đến khi Palant thông báo về lỗi vào cuối tuần trước, Mozilla đã đưa ra câu trả lời chính thức, vấn đề này sẽ được khắc phục bằng cách bổ sung các thành phần quản lý mật khẩu mới cho Firefox - hiện có tên mã là Lockbox và có sẵn dưới dạng tiện ích mở rộng.

Sử dụng Master Password an toàn hơn nhiều so với sử dụng mật khẩu thay thế. Việc lựa chọn và sử dụng mật khẩu dài và phức tạp sẽ giảm thiểu các cuộc tấn công. Nếu muốn đảm bảo không có bất kỳ ai có thể động đến mật khẩu web của mình, người dùng có thể lựa chọn sử dụng các ứng dụng quản lý mật khẩu của bên thứ 3.

Quản lý mật khẩu của mạng xã hội trên Firefox hay các trình duyệt web khác vô cùng đơn giản, trên mỗi trình duyệt đều tích hợp sẵn tính năng này, bạn tham khảo bài viết quản lý mật khẩu trên Firefox tại đây để biết rõ hơn về cách làm.

Palant cũng đề xuất giải pháp tối ưu cho các kỹ sư Mozilla là sử dụng thư viện Argon2 cho hàm băm mật khẩu thay vì sử dụng SHA1.

https://thuthuat.taimienphi.vn/firefox-master-bao-mat-rat-kem-trong-suot-9-nam-qua-33070n.aspx

Vào cuối tháng này, NVIDIA phát hành bản sửa lỗi driver màn hình Oculus Rift khắc phục một số vấn đề còn tồn đọng trên bản driver dành cho kính thực tế ảo như sửa lỗi màn hình đen và tối ưu hơn. Nếu bạn là một người sử dụng Oculus Rift, bạn có thể chờ đến cuối tháng để được cập nhật bản driver này hoặc tạm thời hạ về driver 388.59 .