Cảnh báo hacker sử dụng kỹ thuật mới cài đặt plugin dính Backdoor trên Wordpress. Theo đó các hacker sử dụng kỹ thuật mới chưa từng thấy để cài đặt plugin dính Backdoor trên các trang web chạy CMS Wordpress mã nguồn mở, và kỹ thuật mới này dựa vào các tài khoản Wordpress.com được bảo vệ yếu và plugin Jetpack.

Kỹ thuật mới khá phức tạp và để thỏa hiệp trang web, hacker phải trải qua nhiều bước khác nhau, trong đó có nhiều thứ có thể ngăn chặn cuộc tấn công thành công.

Cảnh báo hacker sử dụng kỹ thuật mới cài đặt plugin dính Backdoor trên WordPress

Theo các báo cáo từ công ty bảo mật Wordfence và một số bài đăng trên các diễn đàn WordPress.org chính thức, các cuộc tấn công xảy ra từ hôm 16/5. Chủ sở hữu các trang web báo cáo lại kẻ tấn công đã xâm nhập và quản lý trái phép các trang web của họ.

Cách thức hoạt động của kỹ thuật tấn công mới

Bước đầu tiên của cuộc tấn công là các hacker thực hiện lấy tên người dùng và mật khẩu của người dùng từ các vi phạm công cộng và đăng nhập tài khoản WordPress.com.

Người dùng sử dụng lại mật khẩu trên các tài khoản và không kích hoạt xác thực 2 yếu tố dễ bị kẻ tấn công chiếm đoạt tài khoản hơn.

Để hiểu rõ hơn, tài khoản WordPress.com được sử dụng để quản lý các blog chuyên nghiệp được lưu trữ bởi Automattic, khác với các tài khoản WordPress.org và tài khoản admin cho các trang web WordPress Self-Hosted dựa trên CMS mã nguồn mở.

CMS WordPress mã nguồn mở được quản lý bởi cộng đồng WordPress, còn các nhà phát triển Automattic đóng góp vào dự án mã nguồn mở và ảnh hưởng, có mỗi quan hệ chặt chẽ với CMS mã nguồn mở. Đó là lý do tại sao vài năm trở lại đây, Automattic lấy plugin phân tích được sử dụng trên WordPress.com và phát hành như plugin mã nguồn mở cho các trang WordPress Self-Hosted.

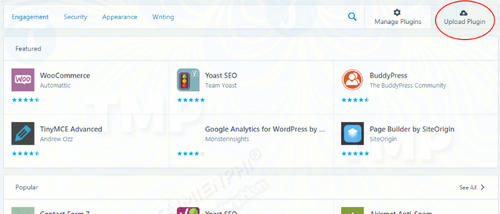

Hacker cài đặt plugin dính backdoor thông qua Jetpack

Module phân tích có tên Jetpack được phát triển và bổ sung thêm nhiều tính năng mới, và hiện là một trong những plugin phổ biến nhất trên các trang web WordPress.

Một trong những tính năng nổi bật của plugin này là khả năng kết nối các trang WordPress Self-Hosted và sử dụng bảng điều khiển Jetpack bên trong WordPress.com để quản lý hàng chục, thậm chí là hàng nghìn trang web WordPress Self-Hosted thông qua plugin Jetpack được cài đặt trên các trang.

Jetpack cũng bao gồm khả năng cài đặt các plugin trên các trang web khác nhua từ bảng điều khiển Jetpack trên WordPress.com.

Plugin không phải được lưu trữ hoặc ẩn trên kho lưu trữ WordPress.org, và kẻ tấn công có thể dễ dàng tải lên file ZIP có mã độc hại, sau đó gửi tới từng trang web.

Theo Wordfence, hacker chiếm đoạt tài khoản WordPress.com và tìm kiếm các trang web WordPress self-hosted được liên kết để lạm dụng tính năng quản lý từ xa và triển khai các plugin dính backdoor trên các trang web được bảo mật trước đó.

Các cuộc tấn công xảy ra hơn 1 tuần

Các chuyên gia cho biết cuộc tấn công bắt đầu xảy ra vào hôm 16/5 vừa qua, các hacker triển khai plugin có tên là pluginsamonsters, sau đó chuyển sang triển khai plugin khác có tên là wpsmilepack vào hôm 21/5.

Hiện chưa xác định được số lượng các trang web bị xâm nhập trái phép và việc phát hiện các trang web bị xâm nhập cũng rất khó khăn.

Nhóm nghiên cứu của Wordfence cho biết: " Các plugin được hiển thị trên bảng điều khiển WordPress.com nhưng vô hình trong danh sách các trang web WordPress mục tiêu khi hoạt động".

Hiện tại các hacker sử dụng các backdoor này để chuyển hướng người dùng đến các trang spam và lừa đảo hỗ trợ kỹ thuật.

Chủ sở hữu các trang WordPress Self-Hosted kết nối plugin Jetpack với tài khoản WordPress.com được khuyến cáo nên xem lại các plugin mà họ đã triển khai trên các trang web self-hosted bên trong bảng điều khiển WordPress.com.

Nếu phát hiện các plugin đáng ngờ, cần thay đổi mật khẩu tài khoản ngay lập tức và kích hoạt xác thực 2 yếu tố cho tài khoản của mình.

Wordfence cho biết kẻ tấn công sử dụng kỹ thuật này nhắm mục tiêu đến các trang web WordPress self-hosted trước đó. Hồi tháng 2 năm nay, kẻ tấn công sử dụng kỹ thuật có tên credential stuffing, sử dụng tên người dùng và mật khẩu bị rò rỉ để đoán các thông tin đăng nhập tài khoản admin và xâm nhập trái phép các trang web WordPress self-hosted trực tiếp tại nguồn.

WordPress là mã nguồn mở và được nhiều dùng sử dụng để tạo website, blog cá nhân, nếu bạn muốn trải nghiệm, tham khảo cách tạo blog wordpress tại đây.

Một số thủ thuật mà bạn có thể cần khi mới tạo blog wordpreed như:

- Cách tạo Page trong WordPress

- Cách tạo chuyên mục trong WordPress

- Cách tạo thẻ tag trong WordPress

https://thuthuat.taimienphi.vn/ky-thuat-moi-cai-dat-plugin-dinh-backdoor-tren-wordpress-35371n.aspx

Dựa vào API FaceDetector có trên Chrome 56 trở đi và webcam, một tiện ích mở rộng Chrome mới tạm dừng phát video YouTube khi người dùng rời mắt màn hình sẽ giúp cho bạn giảm bớt thao tác khi đang nghe nhạc, xem phim trên YouTube mà có việc cần phải rời khỏi máy tính.