Plugin hỗ trợ chat WordPress dính lỗ hổng xác thực nghiêm trọng. Các Admin trang web cài đặt plugin WP Live Chat Support cho WordPress được khuyến cáo cập nhật lên phiên bản 8.0.33 trở nên càng sớm càng tốt để vá lỗ hổng xác thực quan trọng mà kẻ tấn công có thể khai thác không cần thông tin xác thực.

Plugin WP Live Chat Support hiện được cài đặt trên hơn 50.000 trang web khác nhau, và được thiết kế để cho phép người dùng có thể liên hệ với khách truy cập trang web để cung cấp hỗ trợ trực tiếp.

Các nhà nghiên cứu an ninh mạng của Alert Logic vừa phát hiện ra tằng các phiên bản plugin WP Live Chat 8.0.32 và các phiên bản trước đó dính lỗ hổng xác thực quan trọng được đánh dấu là CVE-2019-12498 , lỗ hổng này cho phép người dùng không được xác thực có quyền truy cập điểm cuối (endpoint) API REST bị hạn chế.

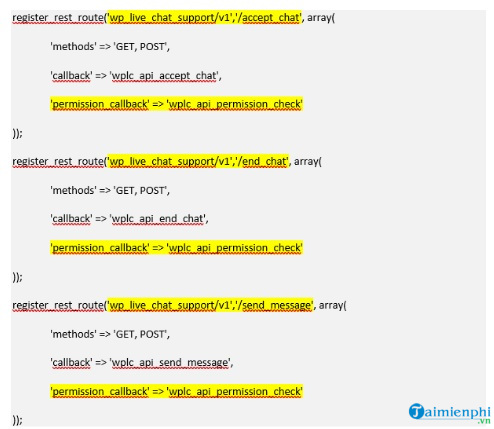

Các điểm cuối trong API REST trong các phiên bản plugin chưa được vá dễ bị kẻ tấn công từ xa lạm dụng do lỗ hổng trong hàm "wplc_api_permission_check()" , làm phơi bày, rò rỉ nhật ký các trò chuyện và khả năng thao túng các phiên trò chuyện.

"Chuỗi các cuộc gọi "register_rest_route()" trên đây xác định các điểm cuối API REST cần hạn chế quyền truy cập do tính chất của hàm mà chúng phơi bày", theo nhóm các nhà nghiên cứu của Alert Logic.

"Mỗi điểm cuối bị hạn chế chia sẻ cùng một hàm 'permission_callback' có tên là wplc_api_permission_check() sẽ sớm được phơi bày".

Nguy cơ các cuộc tấn công tiềm năng

Các điểm cuối API REST bị rò rỉ, phơi bày có thể cho phép kẻ tấn công trích xuất đầy đủ nhật ký các cuộc trò chuyện cho tất cả các phiên trò chuyện được ghi lại trên trang web, thêm tin nhắn vào các phiên trò chuyện đang diễn ra, chỉnh sửa tin nhắn và khởi chạy các cuộc tấn công từ chối dịch vụ (DoS) bằng cách "tùy ý kết thúc các phiên trò chuyện đang hoạt động".

Các nhà nghiên cứu của Alert Logic cũng đưa ra các giải pháp giúp giảm thiểu ảnh hưởng của lỗ hổng xác thực quan trọng được tìm thấy trong plugin WP Live Chat Support cho WordPress. Các giải pháp này được thiết kế để hỗ trợ các Admin, nhưng người không thể cập nhật phiên bản plugin mới nhất, dưới dạng "bản vá ảo bằng WAF để lọc lưu lượng truy cập cho WP Live Chat Support REST".

Đồng thời các nhà nghiên cứu cũng cho biết thêm cho đến thời điểm hiện tại chưa phát hiện có cuộc khai thác lỗ hổng bỏ qua xác thực này. Phía các nhà phát triển plugin đã được báo cáo lỗ hổng và phát hành bản vá lỗi hôm 29/5 vừa qua.

Lỗ hổng XSS trên phiên bản 8.0.26 và các phiên bản trước được khai thác tích cực

Tháng trước các nhà nghiên cứu tại Sucuri cũng phát hiện lỗ hổng cross-site scripting (XSS) có thể bị lạm dụng mà không cần xác thực trên plugin WP Live Chat Support v8.0.26.

Lỗ hổng cho phép kẻ tấn công tự động hóa các cuộc tấn công để bao phủ số lượng mục tiêu lớn mà không cần phải xác thực, tiêm mã độc vào các ứng dụng và trang web sau đó thỏa hiệp với tài khoản của khách truy cập hoặc làm rò rỉ nội dung các trang đã sửa đổi.

Khoảng 2 tuần sau đó các nhà nghiên cứu tại ZScaler ThreatLabZ phát hiện kẻ tấn công đang tích cực khai thác lỗ hổng và tiêm nhiễm các nội dung JavaScript độc hại trên các trang web đã kích hoạt "chuyển hướng độc hại, các cửa sổ pop-up không mong muốn và đăng ký giả mạo".

Trên WordPress còn có rất nhiều Plugin hữu ích, tham khảo cách cài Plugin trong WordPress tại đây.

https://thuthuat.taimienphi.vn/plugin-ho-tro-chat-wordpress-dinh-lo-hong-xac-thuc-nghiem-trong-48430n.aspx

Đừng quên truy cập Taimienphi.vn mỗi ngày để đón đọc các tin tức công nghệ tin công nghệ mới nhất nhé. Mới đây, Huawei thuyết phục các nhà phát triển mang ứng dụng lên cửa hàng riêng ngoài Google Play, điều này sẽ giúp cho người dùng thiết bị của Huawei sẽ tải và cài đặt được các ứng dụng yêu thích.