Trong số các lỗ hổng bảo mật mà Microsoft đề cập và khắc phục trong bản cập nhật tháng này bao gồm cả lỗ hổng thực thi mã từ xa trên trình duyệt Edge. Cụ thể mã PoC có sẵn trên trình duyệt Edge thực thi mã từ xa, kẻ tấn công đã lạm dụng URI scheme và script trên Windows có thể chạy với các tham số tùy chỉnh.

Lỗ hổng bảo mật được nhà nghiên cứu bảo mật phát hiện và đánh dấu là Abdulrahman Al-Qabandi CVE-2018-8495.

Mã PoC có sẵn trên trình duyệt Edge thực thi mã từ xa

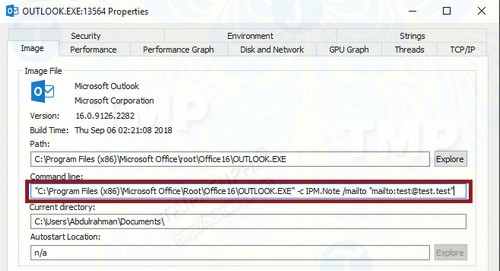

Abdulrahman Al-Qabandi bắt đầu phân tích phản hồi đơn giản với URI scheme 'mailto' trên trình duyệt Edge sau khi ông phát hiện ra Outlook khởi chạy với tham số tùy chỉnh cho kịch bản này.

Bằng cách tìm kiếm Windows Registry cho các file thực thi chấp nhận lệnh do người dùng định nghĩa, nhà nghiên cứu bảo mật đã phát hiện ra rằng Windows Script Host ('WScript.exe'), có thể thực thi các script bằng nhiều ngôn ngữ khác nhau.

Khi tiến hành thử nghiệm URI scheme 'wshfile:test' trên trình duyệt web Edge, phản hồi đầu tiên từ hệ điều hành là yêu cầu người dùng xử lý process. Windows Script Host (WSH) là trình xử lý mặc định.

Sau khi sử dụng URI scheme có thể thực thi các file nằm dưới đường dẫn do người dùng định nghĩa, Abdulrahman Al-Qabandi đã tiến hành kiểm tra xem sử dụng Path traversal có thể làm cho WSH tải VBScript từ vị trí tùy ý hay không, và kết quả là có.

Trong bài viết của mình, nhà nghiên cứu giải thích: "Bây giờ chúng ta có thể trỏ đến file bất kỳ trong một thư mục nào đó, miễn là có thể thả file vào vị trí có thể dự đoán được, và kết quả chúng ta sẽ nhận được là RCE".

Cần có vị trí có thể đoán được

Đáng nói là trình duyệt Edge lưu trữ các file vào vị trí không thể đoán trước, khiến tất cả các nỗ lực nghiên cứu đều trở nên vô ích, trừ khi có một cách làm cho VBScript được gọi thông qua mã URI scheme code chấp nhận các tham số tùy chỉnh để khởi chạy các file ở các vị trí đã biết trên máy tính.

May mắn là các nghiên cứu trước đây chỉ ra cách thức để làm được điều này bằng cách sử dụng VBScript đặc biệt từ WSH Injection và quy định nhiều trường hợp tương tự tồn tại trong Windows.

Al-Qabandi chấp nhận các tham số do người dùng định nghĩa, tạo ra file 'SyncAppvPublishingServer.vbs' có thể thực thi các lệnh thông qua PowerShell mà không cần lọc chúng.

Process là vô hình với người dùng, họ sẽ chỉ nhìn thấy kết quả cuối cùng vì PowerShell chạy với tham dòng lệnh '-WindowStyle Hidden'.

Đoạn mã PoC ngắn có sẵn

Trình duyệt Edge không thể xử lý được các dấu ngoặc kép, vì vậy kẻ tấn công có thể đưa thêm nhiều tham số vào 'WScript.exe'.

Để chứng minh cho những phát hiện của mình, Abdulrahman Al-Qabandi đã tạo script proof-of-concept (PoC) bao gồm giải pháp tự động xử lý các thông báo yêu cầu người dùng lựa chọn ứng dụng xử lý URI scheme.

Nhà nghiên cứu bảo mật cũng cho biết thêm ông đã chia sẻ riêng tư với Microsoft các thông tin về lỗ hổng bảo mật thông qua chương trình Zero Day Initiative của Trend Micro.

Để bảo đảm an toàn thông tin khi duyệt web trên Microsoft Edge, các bạn nên thường xuyên reset lại trình duyệt của mình, nếu chưa biết cách thực hiện, bạn tham khảo bài viết hướng dẫn reset Edge tại đây.

https://thuthuat.taimienphi.vn/ma-poc-co-san-tren-trinh-duyet-edge-thuc-thi-ma-tu-xa-39453n.aspx

Để mở rộng phạm vi chat nhóm, tạo ra những tập thể lớn có thể trò chuyện trực tiếp với nhau dễ dàng hơn, Facebook Group cho phép chat nhóm lên đến 250 người. Tuy nhiên, sẽ rất khó để quản lý một hội nhóm trò chuyện trực tiếp .với số lượng thành viên lớn